Introdução

Ciberataques distribuídos por e-mails. Quando ouvimos falar dessa modalidade de ameaças, geralmente pensamos em phishings ou trojans, não é mesmo?

Contudo, em 2014, a Trend Micro publicou um relatório sobre o EMOTET, um malware distribuído por e-mail, que utilizava golpes relacionados a transações bancárias e faturas de cartões de crédito para enganar suas vítimas. Caso a vítima clicasse no link do e-mail, acabava baixando variantes do EMOTET no sistema e roubava informações bancárias do alvo em questão.

Entretanto, o diferencial desse malware estava em um arquivo DLL, um tipo de biblioteca dinâmica que contém dados que podem ser acessados por mais de um programa instalado no computador, que seria então injetado em todos os processos para registrar o tráfego de rede de saída. Uma vez injetado, entraria em cena a função de sniffing, com a finalidade de realizar compras nos sites acessados pelo navegador e comparar com aqueles listados no arquivo de configuração. Se houvesse uma combinação das strings de um site com as que foram configuradas no arquivo do malware, o invasor roubava os dados da bancários do usuário e poderia utilizá-los para obter recursos financeiros.

Esse foi um exemplo avançado de sniffing do mal, utilizado para execução de ataque cibernético. Apesar de ser frequentemente associado com ciberameaças, o sniffing de pacotes pode ser muito útil no processo de análise de protocolos da rede.

Por isso, iremos falar um pouco mais sobre o Packet Sniffer.

Como funciona a análise de protocolos?

As redes são compostas por diversos ativos, como os servidores, hardware de redes etc. Quando a operação de uma rede funciona bem, ela terá uma transferência de dados entre os nós de maneira confiável e com uma velocidade que corresponda à largura da banda e da taxa de transferência da rede.

Os pacotes transmitidos na comunicação da rede carregam informações sobre o destino e de controle, como o IP do remetente e do destinatário, informações de sequenciamento, garantindo que o pacote chegue ao destino de maneira correta. Todavia, essa transferência de pacotes pode ser interrompida por diversas razões.

Por isso, as ferramentas de análise de protocolos – Packet Sniffer – funcionam analisando um segmento específico de uma grande rede, no caso dos sniffers de hardware, armazenando os pacotes ou encaminhando os pacotes para um local centralizado de análise.

Já os sniffers de software funcionam alterando a configuração de comunicação com a placa de interface de rede (NIC), levando cada bit da rede para análise, permitindo assim o recebimento de todos os dados de um domínio de colisão específico. O uso dos sniffers pode variar de acordo com o tamanho e complexidade de uma rede. Quanto maior e mais complexa for, mais sniffers de pacotes serão necessários para uma análise eficiente.

Qual a importância de um Packet Sniffer?

Com a alta complexidade nas redes corporativas, os diversos grupos de usuários e de aplicativos, garantir o bom desempenho, evitar gargalos e manter a segurança das redes é um desafio para a TI e o time de Segurança Cibernética. Sendo assim, um packet sniffer pode auxiliar na coleta de informações mais precisa e específica da rede, facilitando o processo de identificação da latência, instabilidade ou perda de pacotes.

Além disso, esse tipo de ferramenta também pode ser utilizado para medir o tempo de resposta em uma rede, identificando links congestionados, aplicativos com atividades suspeitas de tráfego, sendo extremante útil na detecção desse tipo de problema. Um packet sniffer pode auxiliar na prevenção do uso indevido da rede por usuários internos e externos, sendo possível identificar o fluxo de tráfego e a utilização da largura de banda da WAN, qualquer aumento irregular no uso da rede e muito mais.

Por fim, o uso de um packet sniffer pode ser muito útil para a segurança da rede, auxiliando na detecção de qualquer aumento suspeito no fluxo de tráfego de saída, tentativas de invasão de rede, além de possibilitar uma avaliação e mitigação mais profundas de ameaças à segurança. Ainda é possível registrar e documentar o tráfego no perímetro e nos endpoints, reforçando a importância da ferramenta na segurança da rede.

Análise de protocolos: três pilares importantes

Como uma ferramenta de monitoramento, existem pilares e conhecimentos importantes para operar um packet sniffer, de maneira a aproveitar ao máximo as técnicas de sniffing de pacotes, sem comprometer a rede. A saber:

- Compreensão basilar para o monitoramento de redes – para evitar a sobrecarga da rede e garantir o uso eficaz do packet sniffer, é necessário conhecer os princípios basilares da rede.

- Adotar uma estratégia de amostragem de pacotes – a análise de pacotes pode gerar um alto volume de dados, preenchendo o espaço no disco rapidamente. Estabelecer uma estratégia de amostragem, onde os dados são copiados em pacotes com frequências definidas, é uma estratégia importante para um monitoramento mais longo.

- Aplicar estratégias de segurança – as informações carregadas nos pacotes do tráfego são de alto valor e correspondem a dados reais, portanto é necessário entender bem como a ferramenta funciona e como utilizar os recursos de segurança durante a transferência de dados.

Para aplicar tais estratégias, desenvolvendo esses pilares, é preciso conhecer as melhores táticas e caminhos sobre redes, cibersegurança e monitoramento, de maneira prática e focando nas técnicas fundamentais para operação de um packet sniffer.

Soluções mais usadas de Packet Sniffer

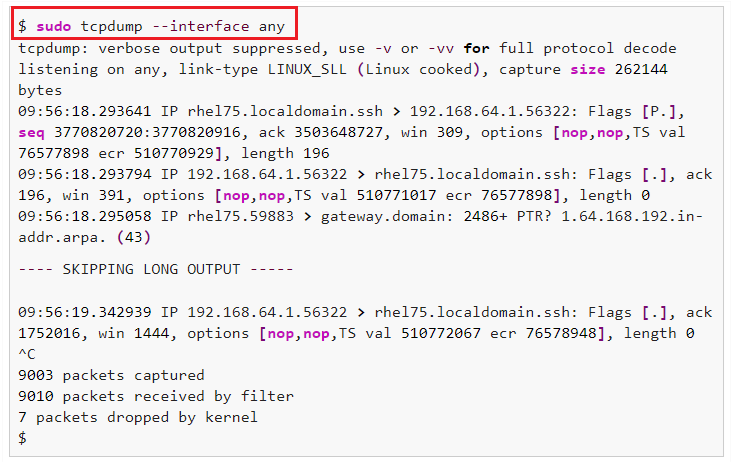

O Tcpdump é um utilitário de linha de comando, que roda em sistemas Linux, que permite capturar e analisar o tráfego de rede que passa pelo seu sistema. É frequentemente usado para ajudar a solucionar problemas de rede, bem como uma ferramenta de segurança.

Como é uma ferramenta poderosa e versátil que inclui muitas opções e filtros, o tcpdump pode ser usado em vários casos. Por se tratar de uma ferramenta de linha de comando, é ideal para rodar em servidores ou dispositivos remotos para os quais não há interface gráfica, para coletar dados que podem ser analisados posteriormente. Ele também pode ser iniciado em segundo plano ou como um trabalho agendado usando ferramentas como o cron (cronjobs).

Como exemplo, a seguir mostramos a saída de um comando “tcpdump –interface any” executado em um terminal Linux. Este comando mostra a captura de pacotes de todas as interfaces visíveis por este servidor.

O Wireshark é o analisador de protocolo de rede mais amplamente utilizado do mundo. Ele permite que você veja o que está acontecendo em sua rede em um nível microscópico e é o padrão em muitas empresas comerciais e sem fins lucrativos, agências governamentais e instituições educacionais. O Wireshark possui um rico conjunto de recursos que inclui o seguinte:

- Inspeção profunda de centenas de protocolos

- Captura ao vivo e análise offline

- Navegador de pacotes padrão de três painéis

- Multiplataforma: Funciona em Windows, Linux, macOS, Solaris, FreeBSD, NetBSD e muitos outros sistemas operacionais

- Os dados de rede capturados podem ser navegados por meio de uma interface gráfica ou pelo utilitário TShark no modo TTY

- Os filtros de tela muito poderosos

- Análise avançada de VoIP

- Permite ler/gravar muitos formatos de arquivo de captura diferentes: tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (compactado e descompactado), Sniffer® Pro e NetXray®, Network Instruments Observer , NetScreen snoop, Novell LANalyzer, RADCOM WAN/LAN Analyzer, Shomiti/Finisar Surveyor, Tektronix K12xx, Visual Networks Visual UpTime, WildPackets EtherPeek/TokenPeek/AiroPeek, entre outros

- Os arquivos de captura compactados com gzip podem ser descompactados em tempo real

- Os dados ao vivo podem ser lidos a partir de Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI e outros (dependendo da sua plataforma)

- Suporte de descriptografia para muitos protocolos, incluindo IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP e WPA/WPA2

- As regras de coloração podem ser aplicadas à lista de pacotes para uma análise rápida e intuitiva

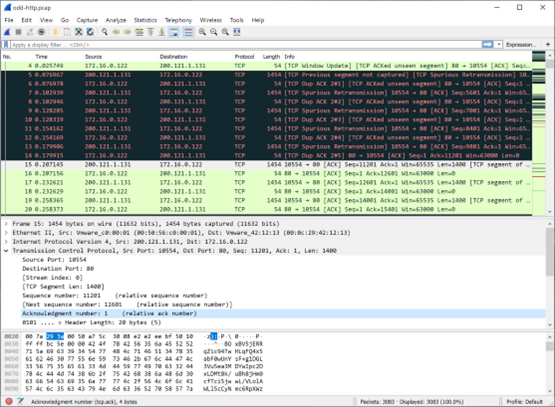

A seguir, temos um exemplo de uma captura de pacotes com o Wireshark. Muitas informações podem ser obtidas de uma captura como essa, como:

- Endereços de origem e destino

- Protocolos de comunicação

- Sequências de conexão (handshakes), etc

Também podemos citar um exemplo mais avançado. No vídeo do link a seguir, o professor Almir Alves, Diretor Acadêmico da CECyber, mostra como é realizado um grampo de uma chamada de Telefonia IP utilizando o Wireshark:

Podemos concluir que os Packet Sniffers são ótimas ferramentas que podem ser usadas no cotidiano dos profissionais de TI, Infraestrutura de Redes e Segurança Cibernética.

Nós podemos ajudar você na busca desse conhecimento.

Aprenda como operar o Packet Sniffer: conheça o From IT to Cyber

Operar e analisar redes, aplicando a segurança de ponta a ponta, exige uma ampla variedade de técnicas e ferramentas de análise. Para tal, aprender de maneira prática é o que fará a diferença na rotina de trabalho. O From IT To Cyber é um treinamento exclusivo que vai encurtar o tempo de aprendizado em Cibersegurança e te preparar para trilhar uma carreira de sucesso em uma das áreas de maior ascensão no mundo.

Com uma dinâmica de aulas altamente imersiva e voltada para a prática de mercado, os alunos são estimulados a todo momento a colocar a “mão na massa”. O conteúdo envolve:

- Instalação, configuração e operação básica de sistemas operacionais, banco de dados, Redes, Hardening, Ferramentas de Segurança e Cibersegurança, como SIEM, Firewall e Análise de Protocolos (utilizando Wireshark).

- Fundamentos e conceitos de redes e cibersegurança

- Experiência prática com a resolução de um incidente cibernético real dentro da mais avançada plataforma de simulação de ataques cibernéticos do mundo, o Cyber Range da Cyberbit.

Um treinamento com conteúdo realmente transformador, focando na experiência prática, preparando os profissionais para os desafios do mercado de segurança. Quer saber mais?

Acesse nossa aba e confira mais informações.

Comments are closed.