Entenda a OWASP e a nova versão Top 10 Web Application Security Risks/2021

Após 04 anos, o novo relatório da OWASP elencou as 10 principais vulnerabilidades das aplicações web. Entenda o que mudou de 2017 para 2021 e quais as categorias de mais frequentes do momento.

Cada vez mais empresas, organizações e profissionais das mais variadas áreas de TI precisam se atualizar em relação às constantes ameaças e vulnerabilidades que circulam o mundo cibernético. Estar ciente e preocupado com os principais, ou mais frequentes, riscos de segurança possibilita às equipes de TI maior preparo ao identificar e resolver tais vulnerabilidades, ao passo que garante às empresas chances menores de experienciarem algum vazamento de dados que comprometa a integridade, as finanças ou a credibilidade dos negócios.

Em 2020, o relatório State of Software Security, da empresa Veracode, destacou que 76% das aplicações web apresentam algum tipo de vulnerabilidade, sendo 24% delas consideradas como críticas. O estudo, que analisou cerca de 135 mil aplicações, constatou ainda que o vazamento de dados aparece como a principal consequência de tais vulnerabilidades. Dessa forma, implantar protocolos de segurança que visem minimizar e prevenir os impactos das ameaças digitais tem se mostrado como a maneira mais eficiente para lidar com essas falhas.

Segundo o mesmo relatório da Veracode, times de desenvolvedores sem a preocupação com requisitos de segurança levam até 7 meses para corrigir 50% das vulnerabilidades encontradas, enquanto times de desenvolvedores que implementam requisitos de segurança desde o início do projeto levam, em média, apenas 3 semanas para corrigir o mesmo número de falhas.

Nesse sentido, organizações preocupadas com a melhoria da segurança dos softwares em todo o mundo lançam projetos que buscam mapear e diminuir os impactos desse preocupante cenário que envolve o desenvolvimento de software. E hoje abordaremos uma das maiores organizações do segmento, a OWASP, que lançou em outubro de 2021 a atualização da lista com as 10 principais vulnerabilidades das aplicações web.

OWASP e o Top 10 Web Application Security Risks

A OWASP (Open Web Application Security Project) é uma das maiores e mais respeitadas organizações quando o assunto é a segurança de software. Sem fins lucrativos, ela reúne projetos que envolvem comunidades das diferentes regiões do planeta com o propósito de aumentar a proteção web.

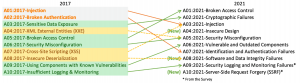

Um dos seus projetos mais conhecidos, o OWASP Top 10, engloba as 10 vulnerabilidades mais reportadas no meio digital, e como elas são categorizadas. Até a lista de 2021, a última classificação da organização datava de 2017, e era amplamente utilizada até o novo relatório. Na imagem abaixo você confere as principais mudanças entre as duas versões:

Fonte: OWASP

A metodologia utilizada utilizou o mapeamento CWE (Common Weakness Enumeration) de software e hardware, a porcentagem de aplicações vulneráveis a algum CWE e nas pontuações CVSSv2 e CVSSv3 (Common Vulnerability Scoring System), além do número total de aplicativos encontrados com CWEs mapeados para uma categoria, entre outros critérios. Para saber mais, você pode ler o relatório na íntegra.

O que mudou com o Top 10 Web Application Security Risks 2021/OWASP?

A01:2021 – Broken Access Control (Controle de Acesso Quebrado)

Se, em 2017, o Broken Access Control assumia a 05ª posição no ranking, em 2021 ele passou para a categoria com o risco de segurança de aplicativo da web mais sério, atingindo a liderança no ranking da organização. 94% dos aplicativos foram testados para alguma forma de controle de acesso quebrado e a incidência média da categoria atingiu a marca de 3,81%. A categoria do Broken Access Control teve a maior ocorrência de CWEs em aplicativos analisados, com o mapeamento total de 34 CWEs.

A02: 2021 – Cryptographic Failures (Falhas criptográficas)

Os preocupantes índices das falhas criptográficas já eram perceptíveis desde o relatório de 2017, quando a categoria assumia a terceira posição no ranking e era nomeada como Sensitive Data Exposure (Exposição de dados sensíveis). Em 2021, as falhas relacionadas à criptografia atingiram 29 CWEs e se mostram como um alto fator de exposição de dados confidenciais. Trabalhar corretamente com criptografia constitui um dos maiores desafios para os profissionais de desenvolvimento, pois é um tema complexo e possui uma curva de aprendizagem relativamente longa.

A03: 2021 – Injection

A categoria de Injection caiu duas posições se comparada ao ano de 2017, quando assumiu a primeira posição. Com 33 CWEs, ela passou incorporou ainda a categoria Cross-site Scripting, que ocupava a sétima posição no relatório anterior. As injections mais comuns afetam o SQL, NoSQL, comandos do sistema operacional e o LDAP.

A04: 2021 – Insecure Design (Design inseguro)

A quarta posição foi assumida por uma categoria nova, tendo 40 CWEs mapeados. No relatório, a OWASP classificou o design inseguro como os “riscos relacionados a falhas de design e arquitetura”. É uma área que inclui a falta de proteção para dados armazenados, problemas de programação lógica e exibição de conteúdos que revelam informações confidenciais. Um dos grandes desafios para os profissionais de desenvolvimento é desenvolver código que leve em conta os objetivos de negócio e as necessidades de segurança para atender a estes objetivos.

A05:2021 – Security Misconfiguration

A quinta categoria, Security Misconfiguration, apresentou 20 CWEs e, além de subir da sexta para quinta posição, passou a incorporar a XML External Entities (XXE), ranqueada em quarto lugar no relatório de 2017. O crescimento da categoria foi alertado pela organização devido às contínuas mudanças em software altamente configurável.

A06: 2021 – Vulnerable and Outdated Components (Componentes vulneráveis e desatualizados)

A categoria de Componentes Vulneráveis e Desatualizados era conhecida como Using Componentes with Known Vulnerabilities e assumia, em 2017, a nona posição no ranking. Com 03 CWEs mapeados pela organização, ela chegou a ser classificada como o Top 2 pela pesquisa feita apenas com a comunidade geral. Essa categoria possui uma relação direta com o grande aumento da utilização de componentes e bibliotecas de terceiros sem a correta validação de segurança, o que pode gerar grandes volumes de vulnerabilidades em aplicações.

A07: 2021 – Identification and Authentication Failures (Falhas de identificação e autenticação)

A categoria Broken Authentication, que ocupava a segunda posição no Top 10 de 2017, foi nomeada como Identification and Authentication Failures em 2021 e caiu cinco posições no ranking. Possui 22 CWEs mapeados pela organização. Mesmo tendo caído no ranking, ainda apresenta números suficientes para figurar entre as principais preocupações dos desenvolvedores.

A08: 2021 – Software and Data Integrity Failures (Falhas de software e integridade de dados)

A categoria Insecure Deserialization, em oitavo no rank de 2017, foi ampliada e passou a integrar a nova categoria de 2021, Software and Data Integrity Failures. Com 10 CWEs, a Integridade é o seu ponto central, bem como qualquer falha que a comprometa.

A09: 2021 – Security Logging and Monitoring Failures (Falhas de registro e monitoramento de segurança)

Em 2017, a categoria Insufficient Logging & Monitoring assumia a décima posição no Top 10 da OWASP. Em 2021, com 4 CWEs mapeados, ela sobe uma posição, é expandida e passa a ser nomeada como Security Logging and Monitoring Failures. É uma categoria que visa os problemas que podem dificultar a análise de uma violação de dados ou outra forma de ataque, incluindo problemas de registro, falha no registro de feeds de informações relevantes para a segurança ou apenas registro de dados localmente.

A10: 2021 – Server-Side Request Forgery

Com apenas um CWE, a nova categoria Server-Side Request Forgery possui uma incidência definida como relativamente baixa, e as expectativas são para que ela incorpore outra categoria em edições futuras. Segundo a OWASP, O OWASP a adoção de serviços em nuvem e arquiteturas cada vez mais complexas aumentaram a gravidade dos ataques SSRF.

CONCLUSÕES

O projeto OWASP Top 10 possui muita importância no cenário mundial por apresentar uma “foto inicial” das principais preocupações que os profissionais de Desenvolvimento de Software e de Segurança da Informação devem ter ao produzir e validar código novo e melhorar o código legado.

Entretanto, não deve ser encarado como a única fonte de consulta, mas sim como referência respeitável que auxilia no mapeamento e fornece o ponto de partida para uma cultura de segurança nas esteiras de desenvolvimento de software, em um movimento conhecido como SHIFT LEFT – princípio que prega a adoção das práticas de desenvolvimento seguro em todas as etapas do desenvolvimento, para que não seja um movimento reativo e que possa ser parte do cotidiano dos desenvolvedores, da mesma forma que são as linguagens de programação.

Conheça os cursos de Desenvolvimento Seguro da CECyber e proteja as aplicações de sua empresa!

O OWASP – Top 10 Web Application Security Risks também foi tema de um incrível bate-papo entre nossos especialistas no YouTube!

Comments are closed.